情報セキュリティはどこまでやればいいのか,これは多くの情報セキュリティ担当者が持っている疑問の一つであり,解決しにくい問題の一つです。この問題を解決できない理由は,担当者が対策決定のプロセスを正しく理解できていないからです。

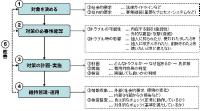

図1 情報セキュリティ対策を決定するためのプロセス [画像のクリックで拡大表示] |

ISMS適合性評価制度を利用して情報セキュリティ・マネジメントを実践している企業では,「情報資産台帳の作成」,「リスク分析」などから始めているところもありますが,これも本来の意味を理解していないと徒労に終わってしまう可能性があります。

情報セキュリティ対策を決定するためのプロセス

JIS Q 27002(情報セキュリティ・マネジメント実践のための規範)などの規格を理解して対策を実施しようと思っても,難しい用語などが入っていて理解しにくいかもしれません。そこで情報セキュリティ対策を決定するためのプロセスを簡単にまとめてみました。「対象を決める」とある部分を見て,「まずは情報資産の洗い出しをして・・・」と,情報資産一覧を作ることを考えた方がいるかもしれません。しかし実際には,一覧を作ることより,要求の洗い出しが重要になります。

要求には「社会的要求」と「社内的要求」があり,これらの双方について検討します。社会的要求とは,法律やガイドラインなど,どの企業や組織でも同様に受け入れなければいけないものです。情報セキュリティの取り組みを始めたばかりの企業や組織ではこちらを優先的に実施していきます。

作業の中心は,自分の組織に関連する情報セキュリティ関連の法律やガイドラインの一覧を作成することです。一覧を作成したらプライオリティを作成します。法令遵守は当然プライオリティが高く,ガイドラインについては影響度によって高低を付けておくのが良いでしょう。

次に社内的要求です。これは企業や組織によって異なります。情報セキュリティの最終的な目的は事業継続ですので,それぞれの企業の事業継続計画によって,要求事項やそのプライオリティが変わってきます。ここでは,ビジネスにおける重要なプロセスや,そのプロセスにかかわるシステムなどについてプライオリティを決めていきます。例えばメール・サーバーは何分止まっても良いかといったことを検討していくわけです。

このプロセスで作成されるものは以下の通りです。

・関連する法律,ガイドラインの一覧(名称とプライオリティ)

・ビジネスにおけるプロセスおよびそのプロセスに関わるシステム一覧(名称とプライオリティ)

ところで,プライオリティはだれが付けるのでしょうか。もちろん,それは経営層です。事業継続との関連性について正しく判断していただくことが重要になります。要求に対する経営層のプライオリティ付けが終わったところで,やっと最初の一歩を踏み出すことができます。

すでにセキュリティ・マネジメントを始めている企業の方は,情報セキュリティ基本方針と今回決めた対象を見比べてみてください。もしも内容に整合性がなかったとしたら・・・すぐに情報セキュリティ基本方針の再作成が必要です。どこかから持ってきた情報セキュリティ基本方針では,この後に続く情報セキュリティ・マネジメントを運用していくことは困難です。

リスクアセスメントは難しい・・・必要性はどうやって決めたらいいの

「情報資産一覧を作って,情報資産の価値を機密性,完全性,可用性で決めて,ぜい弱性と脅威で得点を付ける」--。これは詳細リスク分析の基本的な考え方として一般的なものです。こうした作業を支援するツールもいくつか販売されています。ただ,根本にある考え方を身に付けておかないと,正しいリスク評価ができないばかりか,ムダな情報セキュリティ対策を実施することになりかねません。実際,そういうケースは少なくないのです。

情報セキュリティ対策の必要性について考える場合,まずは情報セキュリティ対策の二つの目的を知らなければいけません。具体的には,

事故(イベントやインシデント)が発生しないようにする

事故が発生しても,ビジネスに影響がないようにする

の2点です。

では,事故が発生しないようにするにはどうしたらよいのでしょうか。情報セキュリティ事故は,ぜい弱性(内在する弱さ)に脅威(外的な要因・攻撃)がマッチすることで発生します。つまり,ぜい弱性か脅威のどちらかがなければ事故は発生しないことになります。そして,こうした事故が発生する可能性があることをリスクといいます。ぜい弱性と脅威がどの程度存在し,起こり得るのかを考慮していくことがリスク分析です。

そこで情報セキュリティの担当者に必要なことは,どんなぜい弱性があり,どんな脅威があるかを知ることです。ぜい弱性や脅威は絶えず現れますから,一度調べたから終わりではなく定期的な情報収集が必要です。更新のたびにその内容をリスク分析に反映しなければいけません。

例えば,ウイルスやトロイの木馬は脅威ですが,これらを受け入れるようなぜい弱性がなければ事故は発生しないことになります。脅威情報を積極的に収集している担当者が多いかも知れませんが,そこから読み取るべき情報は,どのようなぜい弱性にマッチしているかであり,そのぜい弱性が自らの組織にあるかを調べてください。もしもぜい弱性があれば,それは対策が必要です。もしもなければ必要ありません。

個人情報保護法への対応にしても同様です。個人情報保護法は法律なので対応は不可欠ですが,すべての企業で個人情報保護そのものが必要になるわけではありません。個人情報漏えいや個人情報の不正利用という脅威に対し,ぜい弱性があるかどうかを考慮することが重要です。

ここまで読んでいただくと,脅威というのはなにも攻撃だけではないんだということに気が付くと思います。いわゆるインターネット上の脅威だけを考えていると,どうしても不正アクセスやサービス妨害を脅威だと捉えてしまうかもしれません。しかし実際には,事故が発生したあとの影響を考える場合にも,脅威とぜい弱性は存在します。次回は情報セキュリティ事故による影響について考えていくことにしましょう。

| 「情報セキュリティプランナーは見た!」は,ディアイティのセキュリティガバナンスビジネス部部長の河野 省二氏による技術コラムです。河野氏は,BS7799スペシャリストやCISSP,公認情報セキュリティ主任監査人などの資格を持つ,情報セキュリティの専門家です。日本セキュリティ監査協会(JASA)スキル部会の副部会長であり,同協会の監査人資格制度 研修・トレーニング講師や高度IT人材アカデミー 情報セキュリティ担当講師,(ISC)2 CISSPオフィシャルセミナー講師などを務めています。経済産業省の情報セキュリティガバナンス委員会にも参加されています。本コラムでは,情報セキュリティ対策やマネジメントに関する話題について,河野氏に分かりやすく解説していただきます。(編集部より) |