第2部:企業向け製品編(つづき)

無線LANスイッチや無線LANコントローラには,無線部分のセキュリティ・ポリシーを統一できるという利点もある。例えば,ESS-IDごとにVLANに振り分けて,アクセスできるネットワークの範囲を規定するように設定できる。

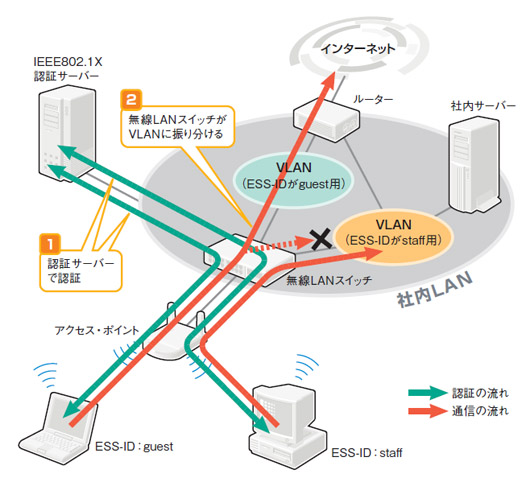

無線LANスイッチを例に説明しよう。仮に,社員に「staff」というESS-IDを,来客に「guest」というESS-IDを割り当てたとする(図2-3)。社員と来客が各自のESS-IDで無線LANにアクセスすると,社員はstaff用のVLANに,来客はguest用のVLANに振り分けられる。そこでIEEE802.1X認証を受けて認証されると,社員はstaff用VLANを介してインターネットと社内サーバーに,来客はguest用VLANを介してインターネットにつながる。こうして,同じアクセス・ポイントを使っても,ESS-IDごとにアクセスできる範囲を分けられる。

|

| 図2-3●無線LANスイッチでESS-IDごとにVLANを切り,アクセスをコントロールする ESS-IDが違うユーザーが同じアクセス・ポイントからアクセスした場合,無線LANスイッチがESS-IDごとにVLANを振り分ける。IEEE802.1X認証の際のユーザーIDとパスワードによって適用するポリシーを分けるものもある。 |

マクニカネットワークスのソリューション営業統括部セールスマーケティング2部第3課の吉井 奉之課長は「VLANを使えば,ユーザー・グループごとにネットワークへのアクセス権を制限できる。ある意味,有線LANよりもセキュリティは強固」と主張する。

無線LANスイッチにファイアウォール機能を持たせることで,より細かいセキュリティ・ポリシーを適用できるようにした製品もある。米アルバワイヤレスネットワークスの無線LANスイッチは,IEEE802.1X認証の際に利用するユーザーIDをセキュリティ・ポリシーと結びつける。こうすることで,同じstaffというESS-IDを使う場合でもユーザーごとに接続できるネットワークの範囲を分けたり,権限を変えたりできる。

さらに,アクセス・ポイントの情報も加えて結びつければ,アクセス場所もセキュリティ・ポリシーの規定要素に追加できる。例えば,あるユーザーが自分の席から接続したときは社内の全サーバーにアクセスできるが,会議室からだとメール・サーバーにしかアクセスできないという具合だ。

全APが同じチャネルを使う製品もある

また,製品によってはアクセス・ポイントのチャネル設計の方法が異なるので注意が必要だ。アクセス・ポイントごとに異なるチャネルを設定するタイプと同じチャネルを設定するタイプがあるのだ。

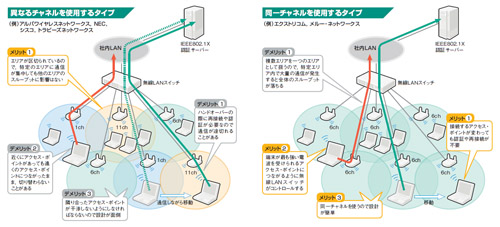

無線LANを面的に敷く場合は,隣り合ったアクセス・ポイント同士が相互に干渉しないようにチャネルを離して設定したり,電波の強度やアクセス・ポイントの設置場所などを工夫するのが一般的だ(図2-4の上)。

|

| 図2-4●製品によってチャネル設計の方式が異なる アクセス・ポイント間の干渉を避けるには,一般的な無線LANと同じように異なるチャネルを組み合わせて使う方式と同一チャネルを使う方式がある。両者はそれぞれにメリット,デメリットがある。 [画像のクリックで拡大表示] |

ただこの方法では,ハンドオーバーで通信が途切れることがある。無線IP電話などを使うと,通信したまま移動する機会が増え,アクセス・ポイントのエリアをまたぐハンドオーバーが発生する。ハンドオーバーの際はアクセス・ポイントへの再接続や802.1Xの認証が必要だ。IPアドレスを取得し直さないといけなくなることもある。その処理の間,通信が瞬断してしまうのだ。データ通信なら通信が瞬断してもさほど問題ないが,無線IP電話では通話が途切れるといった現象につながる。

また,ハンドオーバーすべきときにしないことがあるのも問題だ。ハンドオーバーの際は,端末側で状況に応じて接続先のアクセス・ポイントを切り替える。しかし,移動に伴って最初に接続したアクセス・ポイントの電波が弱くなっても端末がなかなか接続を切り替えず,ハンドオーバーしないことがある。この場合,その端末の速度が落ちるだけでなく,同じアクセス・ポイントにつながっている他の端末も影響を受けてスループットが落ちてしまう。

加えて,アクセス・ポイントの設置台数が増えるとチャネルの設計も難しくなる。現状のIEEE802.11a/b/gの限られたチャネルを相互に干渉しないように組み合わせるのは至難の業だ。

仮想的に一つのAPのエリアとして扱う

このような既存の無線LANの欠点を埋める技術として登場したのが,複数のアクセス・ポイントに同じチャネルを設定し,仮想的な一つの無線エリアとして利用する方法だ(図2-4の下)。米メルー・ネットワークスやイスラエルのエクストリコムの無線LAN製品が採用している。

この方法だと,端末からは複数のアクセス・ポイントのエリアが一つのエリアのように見える。アクセス・ポイントはエリア内のアンテナになるイメージだ。接続先のアクセス・ポイントが替わっても再接続や再認証といったハンドオーバーの処理が不要なため,通信が途切れずに済む。

また,端末ではなく無線LANスイッチがエリア内のアクセス・ポイントと端末の通信状況を判断し,端末が強い電波を受けられるように随時接続先のアクセス・ポイントを切り替えられる。

ネットワーク管理者にとっては,複数のアクセス・ポイントで同じチャネルを使うだけなのでチャネルの設計の手間が省けるのもメリットだ。

時間やパケット単位でAPの通信を管理

ここまで,複数のアクセス・ポイントを同じチャネルに設定して利用する方法を説明したが,そもそもなぜアクセス・ポイント同士が干渉しないのか不思議に思う人もいるだろう。

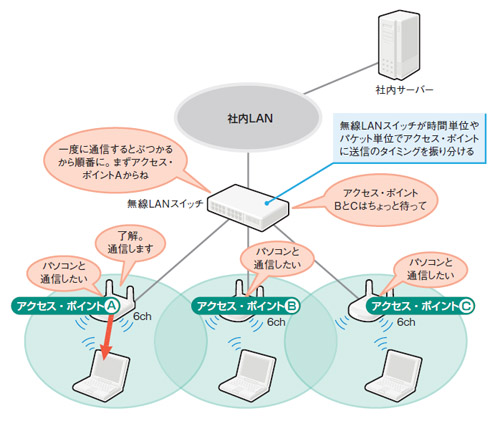

その秘密は,無線LANスイッチが各アクセス・ポイントに時間やパケット単位で送信のタイミングを振り分けるしくみにある(図2-5)。例えば,A,B,Cの3台のアクセス・ポイントを同じチャネルで利用しているとする。3台が同時に端末と通信すると,電波が混信して通信ができない。そこで,無線LANスイッチはまずアクセス・ポイントAだけに通信許可を出し,BとCには待つように指示する。Aの通信が終わったら,次はB,次はCというように順番に通信を許可していくのだ。

|

| 図2-5●同一チャネルで複数のアクセスポイントが通信するしくみ 隣り合ったアクセス・ポイントに同じチャネルを設定しても干渉しないように,無線LANスイッチが各アクセス・ポイントに送信タイミングを割り当てる。 [画像のクリックで拡大表示] |

もちろん,この方法にはデメリットがある。複数のアクセス・ポイントでカバーするような広い範囲で一つのチャネルを使う分,無線LANにアクセスする端末数が増える。すると,各アクセス・ポイントの待ち時間が長くなり,無線エリア全体のスループットが落ちることだ。無線LANスイッチでアクセス・ポイント間の送信タイミングを調整すればある程度効率化できるが限界がある。

その場合は,無線エリアに複数のチャネルを重ねて使う。例えば,IEEE 802.11bの1チャネル,6チャネル,11チャネルに設定したアクセス・ポイントを複数用意してチャネルごとに仮想的な無線リアを作る。これらすべてを同じ範囲内で使えるようにすれば,1チャネルで運用するときの3倍の端末を収容できるというわけだ。設置するアクセス・ポイントが増えるので初期投資は膨らむが通信速度は維持できる。