近年,企業が扱う電子メールの量は増大しており,Exchange Serverの役割はビジネス環境で極めて重要になってきている。Exchange Server 2007を設計する際にも,高い可用性や効率性だけを意識するのではなく,セキュリティ対策やコンプライアンスに対応することも欠かせない。

Exchange Server 2007のセキュリティに関する設計は,多岐に渡るため,ここでは,主な項目について触れることにしよう。

・サーバーの保護

Exchange Server 2007のサーバー役割(ロール)ごとに,「セキュリティ構成ウィザード(SCW)」のテンプレートが用意されている。セキュリティ構成ウィザードは,Windows Server 2003 R2で初めて採用された,不要なサービスを停止したり,ポートを制限したりできるツールである。

・管理者アカウントの制限

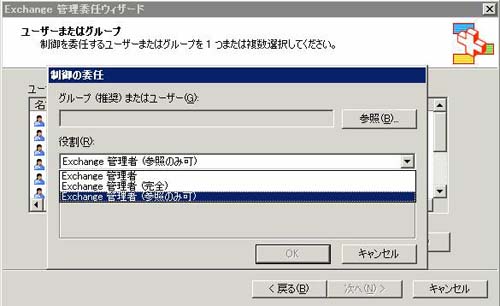

Exchange Server 2003やExchange 2000 Serverでは,「Exchange管理委任ウィザード」(図5-1)を使用して,アクセス許可の制御を行っていた。しかし,これでは,サーバー単位のアクセス権限を設定できなかったり,Exchange管理者に対して高レベルのアクセス許可を与えてしまったりするなど,セキュリティ上好ましくないことがあった。

|

| 図5-1:Exchange Server 2003までの「Exchange管理委任ウィザード」 [画像のクリックで拡大表示] |

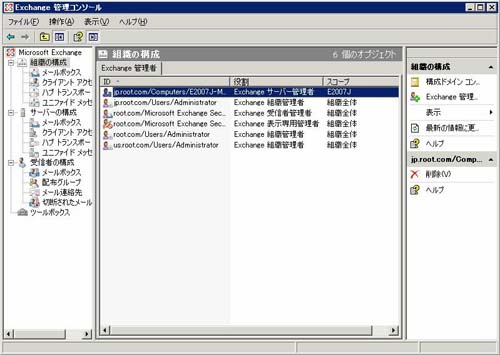

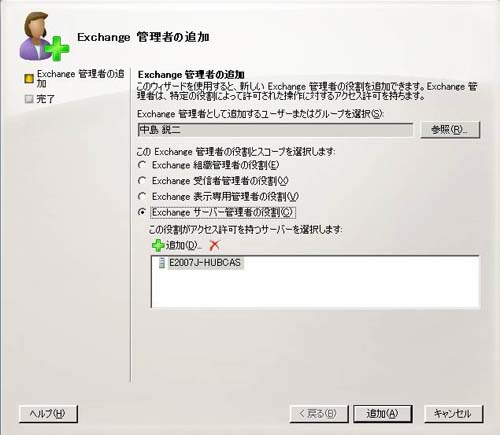

Exchange Server 2007では,「Exchange管理コンソール」にある「組織の構成(図5-2)」から,「管理者の追加」ウィザード(図5-3)を使用して,管理者アカウントを細かく設定できるようになった。

|

| 図5-2:Exchange Server 2007の管理者の役割 [画像のクリックで拡大表示] |

|

| 図5-3:Exchange Server 2007の「管理者の追加」ウィザード [画像のクリックで拡大表示] |

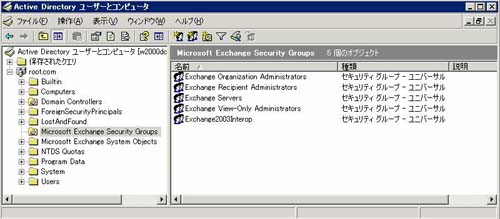

また,図5-4のように,Exchange Server 2007をインストールすると,管理者用のセキュリティ・グループがルートのドメインに追加される。ユーザーを各グループに所属させることで,適切なアクセス許可が与えられるようになっている。各企業,各組織の管理モデルに適応した必要最小限のアクセス許可を与える設計をしていただきたい。

|

| 図5-4:Exchange Server 2007のインストールによって追加されたセキュリティ・グループ [画像のクリックで拡大表示] |

・クライアントアクセスの管理

Exchange Server 2007の「クライアント・アクセス・サーバー」が提供する「Outlook Web Access(OWA)」や「Active Sync」といったサービスのほか,POP3やIMAPのプロトコルを制限することは,不正なアクセスを防御する意味でも重要である。

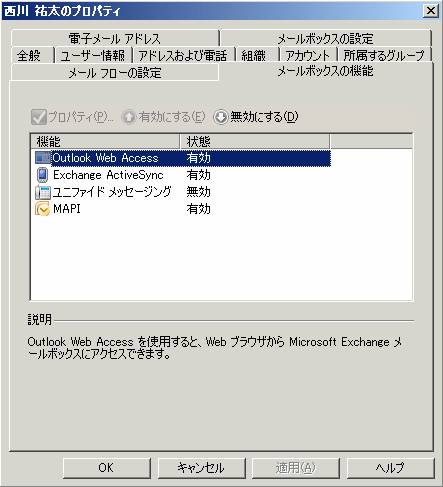

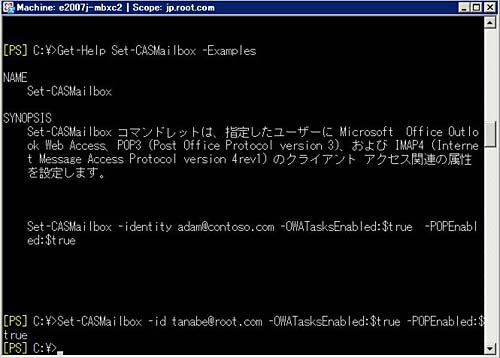

例えば,ユーザーが使用するクライアントに応じて,メール・ボックスのプロパティ画面(図5-5)や,管理シェル(図5-6)から,利用したいサービスや必要なプロトコルへのアクセスを適切に設定する。

|

| 図5-5:メール・ボックスの設定機能 |

|

| 図5-6:Exchange管理シェル・コマンドを使ってPOPを有効化した画面 [画像のクリックで拡大表示] |

・スパム対策とウイルス対策

現在のインターネット環境では,単一のツールやソフトウエアによって,すべてのスパム・メールやウイルスを排除するのは困難である。そこで,米Microsoftが「多層防御」を推奨しているように,多面的な方法を用いることが重要となる。

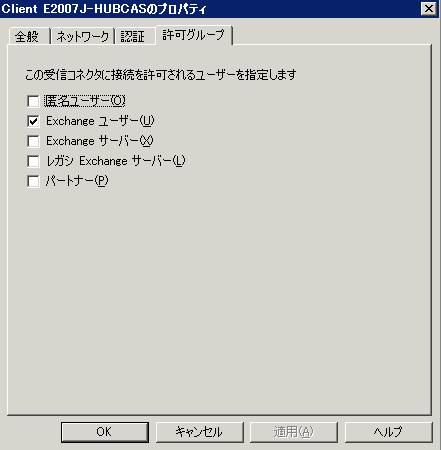

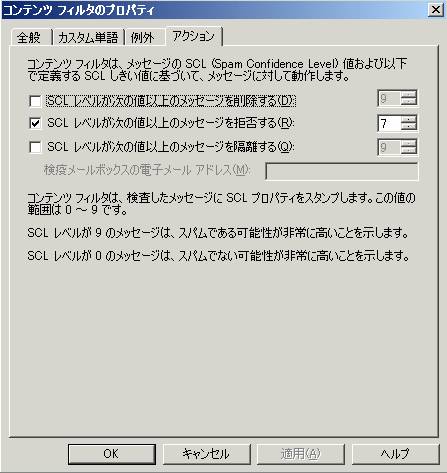

例えば,Exchange Server 2007の「ハブ・トランスポート・サーバー」において,コネクタ・レベルで接続制限を設定したり(図5-7),「エッジ・トランスポート・サーバー」を使用してコンテンツ・フィルタを設定したりする(図5-8)対策が求められている。是非,重要な設計要素として検討していただきたい。

|

| 図5-7:ハブ・トランスポート・サーバーにおける受信コネクタの設定 |

|

| 図5-8:エッジ・トランスポート・サーバーにおけるコンテンツ・フィルタの設定 |

・コンプライアンス対策としてのフィルタリング

昨今,内部統制対策やコンプライアンス対策が騒がれるようになっている。こうした背景に合わせ,Exchange Server 2007では,組織間でやりとりされる電子メールに対して,機密情報のフィルタを設定したり,メッセージをアーカイブしたりするための「メッセージング・ポリシー」を作成して適用できるようになった。

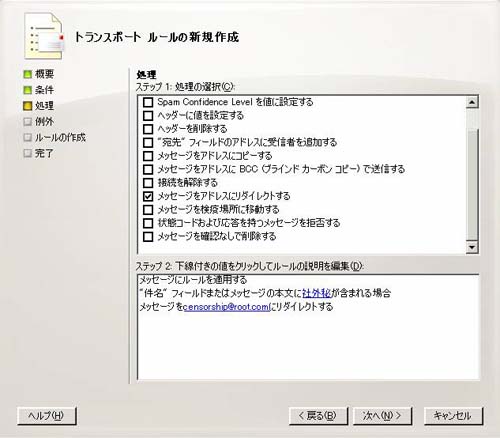

例えば図5-9は,「本文に『社外秘』という単語が含まれる電子メールを,管理者に必ず転送するようにするフィルタリングを設定した画面である。

|

| 図5-9:トランスポート・ルールによるメッセージのフィルタ設定 [画像のクリックで拡大表示] |

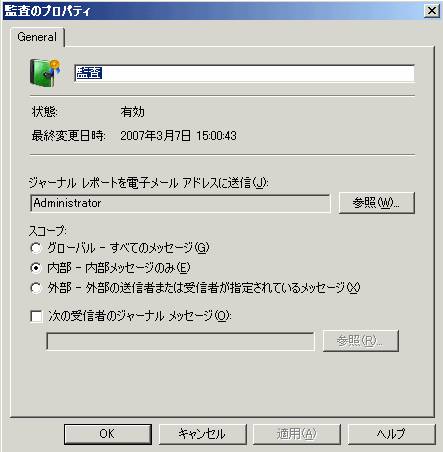

また図5-10は,内部でやり取りされる電子メールをあとから監査できるように記録しておくようルールを設定した画面である。

|

| 図5-10:ハブ・トランスポート・サーバーで作成した監査用のジャーナリング・ルール |

組織の大小にかかわらず,危機管理の観点から,是非とも組み込んでおきたい設計項目と言えよう。

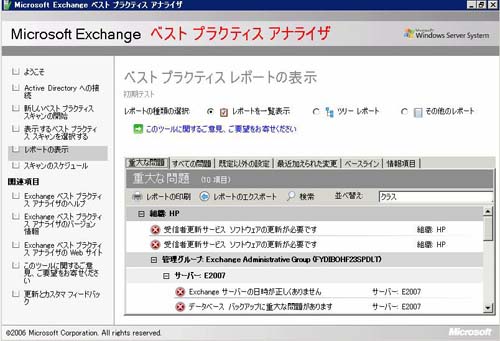

最後に,本連載で紹介した基本項目を設計した後には,検証環境を構築して,「ベスト・プラクティス・アナライザ」を実行することをお勧めする(図5-11)。安定した運用をするため,定期的に「ベスト・プラクティス・アナライザ」を実行して,「ベスト・プラクティス・レポート」をレビューすることが望ましい。

|

| 図5-11:ベスト・プラクティス・アナライザの実行画面 [画像のクリックで拡大表示] |

|