「Downloader-AAP」(別名「Clagger」)は,2005年5月から途絶えることなく活動し続けているトロイの木馬の一つである。入念に練られたソーシャル・エンジニアリング手法によって,うまくユーザーをだまして添付メールの実行ファイルを起動させる。手法を学ぶ場合には,優れたケース・スタディとなる。

Downloader-AAPのトロイの木馬は通常,「Rechung.pdf.exe」「Rakningen.exe」「Empfangs.exe」という名前の実行ファイル付きスパム・メールを受け取ったことのある,ドイツのコンピュータ・ユーザーを狙う。読者は,ほとんどの組織がメール・ゲートウエイの拡張機能で実行ファイルの侵入を阻止しているか,ユーザーが拡張子「.exe」の実行ファイル起動には用心すると思うだろう。それでもDownloader-AAPは姿を消さない。Downloader-AAPを作った連中の手法がどれほど上出来だったかに好奇心を抱いたことから,作者を追跡してみることにした。

写真1 盗んだパスワードをホスティングしているWebサーバー [画像のクリックで拡大表示] |

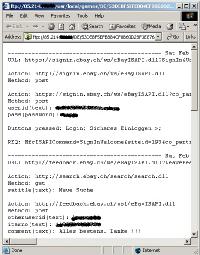

このトロイの木馬は,感染したコンピュータのIPアドレスでWHOIS情報を検索し,キャッシュされている全パスワードを入手する。これをドイツでホスティング中のWebサーバーに送信し,国別トップ・レベル・ドメイン(ccTLD)名を付けたフォルダに入れる。

写真1を見る限り,盗みは大成功だ。「.AE」(アラブ首長国連邦)から「.ZW」(ザンビア)まで約95カ国分のフォルダがある。単純なソーシャル・エンジニアリングの見返りとしては,実に見事な成果だろう。「.DE」(ドイツ)フォルダ内のファイルを見ると,感染したコンピュータ用のフォルダがたくさんあり,どのぐらいの時期にこのトロイの木馬がスパムで広まったか分かる。

写真2 盗まれたドイツ人のアカウント [画像のクリックで拡大表示] |

国別フォルダの下には,感染したコンピュータごとにサブフォルダを作り,それぞれに一意に生成したハッシュ値をフォルダ名につける。そしてこのサブフォルダに,盗んだパスワードを含んだテキスト・ファイルを内部に保存する。以下に,キャッシュされた自動補完用パスワードの入ったサンプル・テキストを示す。

トロイの木馬の作者は,数千ものフォルダとファイルのなかから,どうやって興味深い情報を探すのだろうか。作者がスクリプトを使って,金融機関のドメインを示す「bofa」「citi」「chaser」「hsbc」「nordea」のようなアカウント情報を頻繁に検索していることは明らかだ。

写真3 盗まれたパスワード [画像のクリックで拡大表示] |

こうした犯罪者たちはまず,インターネット上でWebサーバー「Apache」を動かしているぜい弱なUNIX/Linuxマシンを狙う。サーバーへの感染に成功すると,未検出バージョンのトロイの木馬を添付したメールを,膨大な数のアドレスあてに送る。被害者から盗んだパスワードはすべてこのサーバーに保存する。サーバーの感染が露呈しインターネット接続が断たれても,新たな攻撃対象を見付けるだけなので,犯罪と対策とのイタチごっこは終わらない。

ありがたいことに,問題のサーバーにルート(管理者)権限でアクセスできたため,捜査当局へ提出して有罪を立件できる証拠の入手には成功した。まもなく,ここで何らかの情報を発表できるだろう。

◆この記事は,マカフィーの許可を得て,米国のセキュリティ・ラボであるMcAfee Avert Labsの研究員が執筆するブログMcAfee Avert Labs Blogの記事を抜粋して日本語化したものです。

オリジナルの記事は,「On the trail of Downloader-AAP」でお読みいただけます。