独立行政法人 産業技術総合研究所情報セキュリティ研究センター

宇根 正志

バイオメトリクスは幅広いアプリケーションにおける本人確認の手段として採用されてきており,私たちの身近な存在となりつつあります。バイオメトリクスによる認証を実現するシステム(バイオメトリック認証システムと呼びます)についてもさまざまなものが提案されています。バイオメトリクスを活用したいと考えるシステム運用者の中には,どのシステムを採用すればよいか迷っている方が少なくないのではないでしょうか。

どのシステムを選択するかに関して頭を悩ませる背景の一つに,「各システムがどの程度のセキュリティ・レベルを達成しているか」,そして「そのレベルはシステム運用者が達成したいと考えているレベルを満足しているか」を明確にすることが容易でないという事情があると思われます。バイオメトリクス自体が研究開発途上の技術であり,バイオメトリック認証システムの定量的なセキュリティ評価手法がまだ確立していません。そのため,システム運用者だけでなく,バイオメトリック認証システムのベンダーやシステム・インテグレータも,セキュリティ・レベルを明確に提示しづらいというのが実情でしょう。

こうした状況のもとでバイオメトリック認証システムのセキュリティをどのように考えるかが問題となりますが,基本的には通常のセキュリティ・システムの場合と同様に,以下の手順で検討します。

(1)想定される脆弱性および攻撃の洗い出し

既に知られているセキュリティ上の問題(脆弱性)を把握し,どのような攻撃が想定されるかを明らかにする

(2)対策の実施が求められる攻撃の抽出

バイオメトリック認証システムを導入しようと考えているアプリケーションにおいて,上記(1)で把握した攻撃のうち,対策実施が必要と考えられるものを抽出する

(3)攻撃への対策の有無とその有効性の確認

上記(2)において抽出された攻撃に対して,導入の候補となっているシステムにどのような対策が講じられているか,また,その対策は有効か否かを確認する

以下では,こうした検討をどのように進めるかについて整理します。なお,実際にバイオメトリック認証システムの導入を検討する場合には,コストや利便性(使い勝手の良さ)なども考慮する必要がありますが,ここではセキュリティにのみ焦点を絞って説明します。

バイオメトリック認証システムの構成

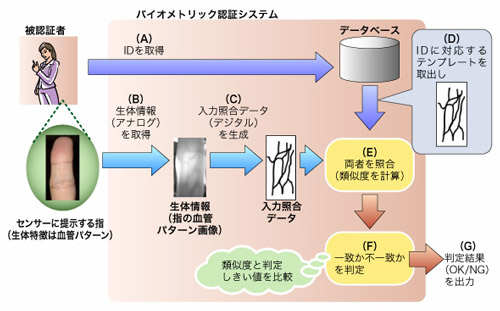

上記の手順について説明する前に,バイオメトリック認証システムの構成について整理しておきます(図1)。ここでは,認証に用いる生体特徴として指の血管パターンを使い,最初に被認証者が自分のIDをシステムに提示するケースを考えます。

|

被認証者が指をシステムのセンサーに提示すると,システム側では,指から生体情報(アナログ)を取得し,それを用いて入力照合データ(デジタル)を生成します。次に,入力照合データをIDに対応するテンプレートと照合し,両者の類似度を計算します。最後に,類似度と判定しきい値を比較し,被認証者がIDに対応する本人か否かを判定して結果を出力します。

(1)想定される脆弱性および攻撃の洗い出し

まずは既知の脆弱性と想定される攻撃を把握する必要があります。この点についてはさまざまな検討が既に行われており,その結果が公表されています。例えば,昨年末に独立行政法人情報処理推進機構(IPA)が公表した「バイオメトリクス・セキュリティ評価に関する研究会 平成18年度研究会中間報告書」(IPA報告書と呼びます)[1]がそうした参考文献の一つです。

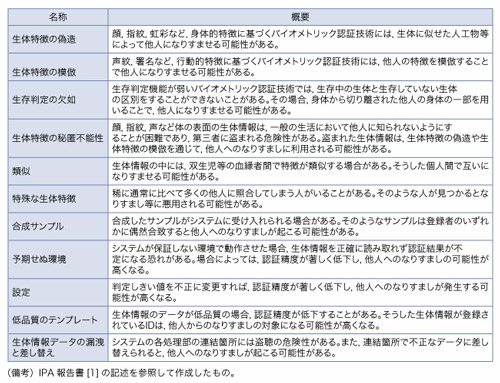

IPA報告書には,バイオメトリック認証システムのセキュリティ評価において想定すべき脆弱性,その脆弱性を利用した主な攻撃,それらへの対策の例が記述されています。脆弱性に関しては,他人へのなりすましを目的とした攻撃につながりうるものを対象に,現在標準化が進められている国際標準案ISO/IEC 19792(バイオメトリック認証技術のセキュリティ評価)に記述されているものを引用して整理しています(表1)。

|

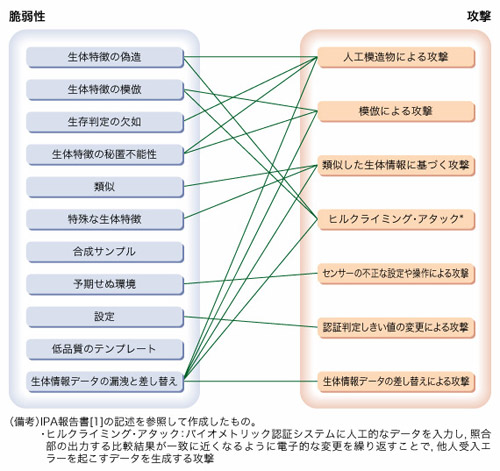

各脆弱性によって発生しうる代表的な攻撃については,IPA報告書では,金融用途のバイオメトリック認証システムのセキュリティに関する国際標準ISO 19092-1を参照し,各脆弱性と対応づけて整理しています(図2)。図2の右側に列挙した「人工模造物による攻撃」や「模倣による攻撃」などの七つの攻撃の詳細はIPA報告書を参照してください。想定される攻撃を網羅しているわけではありませんが,どのような攻撃が想定されるかを検討する際の目安の一つとなります。

|

(2)対策の実施が求められる攻撃の抽出

想定される脆弱性と攻撃を把握したとして,次に,対策を実施する必要があると考えられるものを抽出します。その際,バイオメトリック認証システムの動作環境や当該システムによる保護対象の価値などが検討のポイントになります。

例えば,銀行店舗内部に設置されるATMでの本人確認に使われるシステムでは,当該銀行の警備員あるいは監視カメラが存在するという非常に管理された環境で運用されます。こうした場合,他人へのなりすましを試みる攻撃者(銀行内部者でないとします)が次のような攻撃を実行することは難しいでしょう。

- システムの動作環境を意図的に変化させ,他人受入のエラーの発生率を高める(図2の「センサーの不正な設定や操作による攻撃」)

- システム内部の判定しきい値などのセキュリティ・パラメータを不正に改変する(「認証判定しきい値の変更による攻撃」)

- システムの各処理部の連結箇所からデータを盗聴あるいは改変する(「生体情報データの差し替えによる攻撃」)

このように,ATMが適切に管理されており上記の攻撃が困難であるとすれば,これらの攻撃への対策をバイオメトリック認証システムにおいて実施する必要性は相対的に低いということになります。こうした検討をしたうえで,対策を講じる必要性が高い攻撃を明確にしていきます。ただし,一般のユーザーがこうした検討を独自に実施するのは容易でないケースが少なくありません。そうしたケースでは,セキュリティに詳しいベンダーやシステム・インテグレータなどに問い合わせて対応を検討すべきでしょう。

(3)攻撃への対策の有無とその有効性の確認

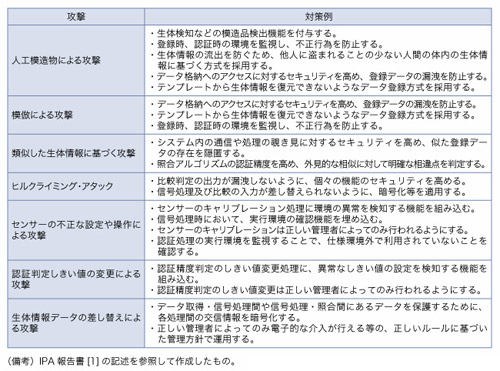

どのような攻撃に対して対策を講じる必要があるかが明確になると,次に,導入の候補となっているシステムがそうした攻撃に対してどのような対策を講じているか,また,その対策は有効か否かを確認します。どのような対策が講じられているかについては,当該システムのベンダーやシステム・インテグレータに確認することになります。その際に,IPA報告書に記述されている各攻撃への対策例(表2)が参考になります。なお,IPA報告書では,運用による対策についても記述されています。

|

対策の有効性確認については,攻撃が成功する確率がその対策によってどの程度低く抑えられているか,また,その確率は許容される範囲に収まっているかを定量的に確認できれば理想的です。しかし,残念なことに,バイオメトリクスにおいてはそうした定量的な評価手法が十分に確立していないのが実情です。このため,次善の策として,「ある程度有効である」とみられる対策を複数組み合わせるという対応を選択せざるを得ないと考えられます。

例えば,表2の「人工模造物による攻撃」の中に「生体検知などの模造品検出機能を有する」という対策が記述されていますが,現時点では,生体検知の手法を定量的に評価する手法は確立していません。そこで,「人工模造物による攻撃」に対しては,生体検知機能の活用に加え,「登録・認証時の環境の監視」,あるいは,「人間の体内の生体情報に基づく方式の採用」といった予防的な対策を組み合わせるといった対応が考えられます。

では,どの対策をどのように組み合わせればよいかということが問題となりますが,それは保護対象となるアプリケーションの重要度やシステムの動作環境等に依存し,個別に検討する必要があります。こうした検討をどのように進めるかについては,ベンダーやシステム・インテグレートなどに問い合わせて対応することが考えられます。

セキュリティ評価に関する動向の継続的なフォローが大切

これまで説明した手順を参考にしながら,バイオメトリック認証システムを選択・導入したとします。話はここで終わりません。今度は,そのシステムを安全に維持・管理していくことが求められます。その際に,バイオメトリック認証システムのセキュリティ評価に関する最新の動向をフォローしていくことが大切です。

最初に説明したように,バイオメトリクスは研究開発途上の技術です。今後,バイオメトリック認証システムのセキュリティ評価に関してさまざまな新しい研究結果が発表されることになると予想されます。こうした新しい知見を積極的に取り入れ,それらを既存のバイオメトリック認証システムに適用していくことによって,システムのセキュリティ・レベルをより確かなものにすることができると考えられます。

最後に,セキュリティ評価尺度に関する動向として,「テスト物体を用いた誤受入率の測定」と,「ウルフ攻撃確率の提案」を紹介します。

セキュリティ評価尺度に関する動向(1):テスト物体を用いた誤受入率の測定

「他人を本人と誤って判定してしまう確率」である誤受入率(FAR: false acceptance rate)を,人工的に作ったテスト物体によって測定するという手法が提案されています。誤受入率は代表的な精度評価尺度ですが,攻撃者が自分の生体情報を提示してなりすましを試みるという最も単純な攻撃方法に対するセキュリティ評価尺度にもなりえます。評価尺度としては,個々のシステムのセキュリティ・レベルを絶対水準によって評価可能にするという機能と,複数のシステム間の比較評価を可能にするという機能があります。

しかし,誤受入率は,従来,被験者を募って生体情報を採取し,他人同士の生体情報を照合させたときに発生する平均的な誤り率として測定されるケースが一般的でした。こうしたケースでは,複数のシステムにおける測定において,そのつど同じ被験者グループに測定に協力していただくことが困難であるという問題があります。また,仮に同一の被験者グループの協力が得られたとしても,各被験者の生体特徴が経時変化を起こすことから,測定に用いられる生体情報の品質が変動するという問題も残っています。

生体情報の品質の変動は誤受入率を変化させてしまうケースも考えられます。このため,従来の方法で測定される誤受入率を,「攻撃者が自分の生体情報を提示して,なりすましを試みるという攻撃方法」に対する評価尺度として用いることは難しいとみられてきました。

こうした問題の解決策の一つが人工物を使う方法です。人工物の形状が生体特徴とよく似ており,かつ,測定の期間中に十分に安定的であるならば,一定の方法で作製した人工物のセットを提示して得た誤受入率を用いて,システム間の比較が可能になると考えられます。ただし,生体検知機能を使わないという条件で測定する必要があります。

このようなテスト物体による誤受入率の測定手法に関しては,生体特徴として指紋を用いたバイオメトリック認証システムを対象とする手法が,2005年に日本工業規格標準仕様書(JIS TS X 0101)[2]として標準化されています。このほか,虹彩や血管パターンを用いたシステムに関しても,同様の手法による評価方法の研究が進められています。

セキュリティ評価尺度に関する動向(2):ウルフ攻撃確率の提案

2007年1月23~26日に開催された「2007年暗号と情報セキュリティシンポジウム」において,バイオメトリック認証システムの新しいセキュリティ評価尺度「ウルフ攻撃確率(wolf attack probability)」が提案されました[3]。ウルフ攻撃は「すべての入力情報の集合の中から,“一致”と誤判定されるテンプレートの数が最大となる入力情報(ウルフと呼びます)を探索し,そのウルフを提示することによってなりすましを試みるという攻撃」と定義されます。ウルフ攻撃確率とはウルフ攻撃の成功確率です。

「ウルフ」という用語は音声認識の分野の専門用語で,複数の他人の声色を巧みに模倣する話者のことを指します。図2の「生体特徴の模倣」や「特殊な生体特徴」という脆弱性を引き起こす原因となるものといえます。ここで,「他人の声色」を「テンプレート」に,「話者(の声色)」を「入力情報」にそれぞれ置き換えると,ウルフが「複数のテンプレートに対して一致と誤判定してしまう入力情報」に対応するというわけです。

ウルフ攻撃は,攻撃者が最も有利な入力情報を利用する場合の攻撃を意味します。「入力情報が何に対する入力なのか」については,ウルフ攻撃を適用する対象に依存します。バイオメトリック認証システム全体にウルフ攻撃を適用する場合には,センサーへの入力情報(すなわち生体情報)になりますし,照合アルゴリズム単体に適用する場合には入力照合データになります。

ウルフ攻撃を適用する対象を照合アルゴリズムとする場合には,照合アルゴリズムを分析してウルフを探索し,ウルフ攻撃確率を算出します。解析の方法について,現時点では一般的な方法が確立しているわけではなく,アルゴリズムに依存した分析が必要です。こうした分析を行う際にはシステムの内部構造やアルゴリズムを知る必要があります。ただ,そうした情報が一般には公開されていないケースが多い現状を踏まえると,当該システムのベンダーやシステム・インテグレータにウルフ攻撃への対応について問い合わせるという対応が現実的です。

公表されている照合アルゴリズムを対象にウルフを探索するというアイデアの研究成果([4],[5])も最近発表されています。例えば,文献[4]の研究は,ある認証方式の照合アルゴリズムを理論的に分析した結果,すべてのテンプレートに対して一致と誤判定されるウルフ(特にユニバーサル・ウルフと呼ばれています)が存在することを示しています。このケースでのウルフ攻撃確率は1となります。

ウルフ攻撃への対策については,ウルフ攻撃確率が許容できるレベル(例えば誤受入率の値)以下となるシステムやアルゴリズムを採用するという対応がまず挙げられます。そうした対応が困難な場合,ウルフとなる入力情報を別の手段によって検知し排除するという方法が考えられます。例えば,ウルフとなる入力情報が特殊であり,生きている人間によって提示される可能性が極めて小さいというケースであれば,ウルフが人工模造物によってセンサーに提示される可能性が高いと考えられます。この場合は生体検知機能等によって人工模造物を検知するという方法が考えられます。ただし,どのような入力情報が人間によって提示されにくいのかを明らかにしなければならないという課題が残ります。ウルフ攻撃に対する対策についての今後の研究の進展が注目されるところです。

[1] 独立行政法人情報処理推進機構,『バイオメトリクス・セキュリティ評価に関する研究会 平成18年度研究会中間報告書』,2006年

(http://www.ipa.go.jp/security/fy18/reports/biometric/mid_report.pdf)

[2] 日本工業標準調査会,『JIS TS X 0101: 指紋読取装置の品質評価方法』,日本規格協会,2005年

[3] 宇根正志・大塚玲・今井秀樹,「生体認証システムにおける新しいセキュリティ評価尺度:ウルフ攻撃確率」,『2007年暗号と情報セキュリティシンポジウム論文集』,電子情報通信学会,2007年

[4] 渡邉直彦・繁富利恵・宇根正志・大塚玲・今井秀樹,「指静脈パターン照合アルゴリズムにおけるユニバーサル・ウルフ」,『コンピュータセキュリティシンポジウム2006 予稿集』,情報処理学会,pp.621-626,2006 年

[5] 河上梨恵・繁富利恵・美添一樹・宇根正志・大塚玲・今井秀樹,「マニューシャ・マッチングのウルフに関する理論的考察」,『2007 年暗号と情報セキュリティシンポジウム論文集』,電子情報通信学会,2007 年