取引先や同僚を装って限られたユーザーをピンポイントに狙い,ウイルス・メールを送り付けるスピア型攻撃が国内で顕在化してきた。まんまと騙され,ウイルスをパソコン上に仕込まれると,これを発見するのは至難の業だ。

スピア攻撃で添付されてくるウイルスを対策ソフトが阻止してくれれば,感染は防げる。しかし,実際にはウイルス対策ソフトは無力だ。

犯罪者は「ウイルス対策ソフトを使って検知されないことを確認した上で攻撃を仕掛けてくる」(ISSの高橋CTO)からである。当然,送られてきたときには対応するパターン・ファイルがないため,ウイルス対策ソフトは反応しない。

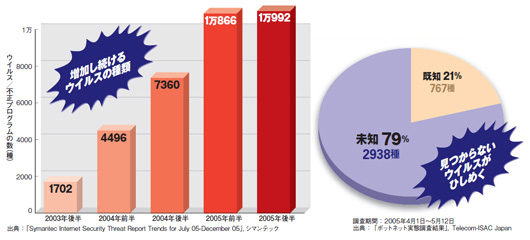

スピア攻撃を助長する,こうした未知のウイルスが世の中にまん延していることを象徴する数字がある(図3)。テレコム・アイザック推進協議会とJPCERTコーディネーションセンターが2005年4月~5月に実施した調査結果だ。インターネット上にウイルスに感染させるためのおとりマシンを設置してみたところ,感染したウイルスの約8割がパターン・ファイルに登録がない未知のものだった。

|

| 図3●ウイルスの最新動向 棒グラフが新種のウイルス/不正プログラムの数の推移,円グラフがおとりマシンに感染したウイルス/ボットのうち,既知のものと未知のものの比率。 [画像のクリックで拡大表示] |

また,犯罪者は世の中に知られていない未知のぜい弱性を突いてくる。最新のセキュリティ・パッチを適用していても,スピア攻撃は防げない。こういったぜい弱性情報はインターネットで売買されており,「100~5000ドルぐらいで簡単に手に入る」(米ソニックウォールのジョン・クーン プロダクト・ライン・マネージャ)。スピア攻撃は組織的に行われている兆候があり,これらの組織がぜい弱性を探す専門家を雇っているケースもあるという。

検体を入手できず駆除が困難

ウイルス感染後に仕込まれるボットの発見も容易ではない。ウイルス対策ソフ トは,検体が見付かったウイルスやボットについてのパターン情報を持ち,これを基に検出・駆除する。通常は,感染後ある程度の時間が経過すれば対処できるのだ。

ところが,スピア攻撃で埋め込まれたボットは,パターン・ファイルが提供される可能性が低い。数人から数十人にしか影響が及ばず,検体が見付かりにくいからだ。従来型の不特定多数に仕込まれるボットならベンダーの網に引っかかり,パターン・ファイルが作成される可能性は高まるが,小規模な場合は望み薄である。

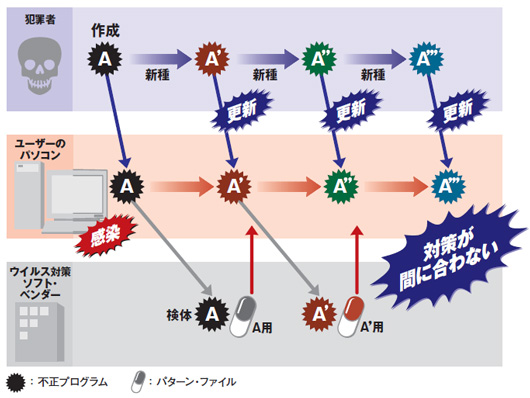

しかも,犯罪者は一度送り込んだボットを頻繁に更新する(図4)。たまたまどこかのタイミングで未知のボットが捕獲され,それに対応するパターン・ファイルが出てくる可能性はある。しかしそのときには,新しい未知のボットが埋め込まれている。ラックの新井担当部長は,「1日に4回更新するのを確認したことがある」と言う。

|

| 図4●ウイルス対策ソフトの無力化 ウイルス対策ソフト・ベンダーが対応する前に頻繁に不正プログラムを更新するので駆除できない。 |

ウイルス対策ソフトを無力化する機能を持つボットも最近増えてきている。「ルートキット」と呼ぶソフトウエアを組み込むものだ。ルートキットはOSに取り付き,ウイルス対策ソフトがハード・ディスクやメモリーを検査しようとしたときに偽の結果を返し,自分が感染していないかのように見せかける。ウイルス対策ソフトはウイルスを検出できなくなってしまうわけだ。

ボットの活動をネットワーク監視で見付けようとしても,引っかかってこない。スピア型攻撃で埋め込まれるボットが他のマシンを攻撃することはない。犯罪者の命令に従って,ひっそりと動く。しかも,「最近のボット作成者はネットワーク監視装置の動作原理を熟知しており,新たに登場するボットは検知できないものが多くなってきている」(理化学研究所の渡辺技師)。