取引先や同僚を装って限られたユーザーをピンポイントに狙い,ウイルス・メールを送り付けるスピア型攻撃が国内で顕在化してきた。現状ではスピア型攻撃に対抗する決定的な対策はない。しかし,徐々にではあるが対抗策も開発が進みつつある。

前述したように,現時点ではスピア攻撃を防ぐ決定的な手段はない。だからといって何も手を打たないわけにはいかない。既に販売されている製品や手段を組み合わせて多段の壁を作れば,100%ではなくても,ある程度身を守ることは可能だ。今はまだ,手を尽くしていない企業がほとんどというのが専門家の見方である。

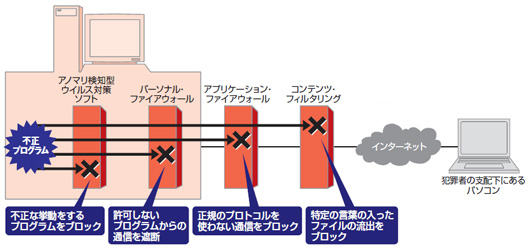

ポイントは感染予防ではなく,感染後の情報漏えいを防ぐこと。例えばクライアント上で稼働するプログラムを制限する仕組みを導入する(図5)。パーソナル・ファイアウォールなどに実装されている機能だが,これまであまり企業で採用されてこなかった。不審な動きをするプログラムの実行をブロックするソフトウエアを導入すれば,ボットによる通信の検知精度を高められる。外部と通信できるプログラムをあらかじめ制限しておく手もある。

|

| 図5●スピア型攻撃に対する主な対策 ウイルス感染は避けられないことを前提として情報漏えいを止める。今のところ多段で防御する以外に有効な手段はない。 |

通信プロトコルの挙動を調べる,アプリケーション・レベルのファイアウォールも効果を見込める。例えば,「ボットの多くはTCPポートの80番を使いながら,HTTPではないプロトコルで通信する」(理化学研究所の渡辺技師)。アプリケーション・ファイアウォールを導入すれば,こういった通信は異常として遮断できる。

このほか,外部に流れるコンテンツの中身を検査し,機密やマル秘などの文字が入ったデータをブロックするといった防御法もある。社内の重要情報にこれらの文字を入れるように運用することで,情報漏えいを防ぐ。

新たな対抗手段の模索が始まる

一方で,従来とは異なる対抗手段を開発する動きが出てきている。実現すれば,手を付けられない今の状況が大きく変わる。

米マイクロソフトは2006年11月に出荷開始した「Windows Vista」で,ルートキットに対する防御機能を強化した。OSの改ざんを検知/防止する機能がその一つだ。また,感染しても問題を最小限に食い止められるように,OSを構成するプログラム部品ごとに実行権限を厳しく管理する仕組みを盛り込んだ。許可されたプログラムしか機密情報に触れないようにする機能も実装した。

日本政府やNEC,日立製作所,富士通などが一体となって,情報漏えいを防止するシステムを開発する動きもある。目指しているのは,WindowsやLinuxといった既存のOSの,さらに下層で動作する軽量OSを作り上げること。この軽量OSが,各種OSからハード・ディスクやメモリーへのアクセスを監視。悪意あるプログラムの動作を見付け,機密情報へのアクセスをブロックできるようにする。2007年3月までに開発し,同年4月から実証を開始する予定だ。