|

取引先や同僚を装って限られたユーザーをピンポイントに狙い,ウイルス・メールを送り付ける攻撃が国内で顕在化してきた。巧妙な文面で警戒心を取り除き,未知のウイルスで対策ソフトをかいくぐる。感染したパソコンは“ボット”と化し,機密情報が根こそぎ盗まれる。決定的な対策はない。セキュリティ・ベンダーもお手上げの状態だ。

企業や組織の機密情報をピンポイントで狙う「スピア(銛)」攻撃が広がり始めた。Winnyユーザーを狙ったAntinnyをはじめ,広範囲のユーザーに仕掛ける従来のウイルスとは違う。犯罪者は“売り物”になる情報を確実に入手するために,ターゲットとして定めた企業/組織に属する個人やグループを直接狙ってくる (図1)。

|

| 図1●最近発覚したスピア型攻撃 報道されているのは有名な組織が狙われたケース。水面下ではさらに広がっている。 |

次々と狙われる企業・政府

2006年3月,国際貿易に関するシンクタンクである公正貿易センターの会員企業に,「対日アンチダンピング情報(第152号2006年1月度)」という内容のメールが届いた。同センターが2月中旬から下旬に配信したものと文面・体裁は全く同じだが,添付されていたMicrosoft Wordのファイルにはウイルスが潜んでいた。Wordのぜい弱性を利用し,ファイルを開いただけで感染。しかもウイルスは新種で,対策ソフトは反応しなかった。

また2006年5月末には,Wordの別のぜい弱性を利用したスピア攻撃メールが日本政府やアジアの企業に向けて送られた。

これだけではない。同じく5月,日本経済新聞経済解説部になりすましたメールが政府や報道機関に送られる事件が発覚。このメールにもバックドアを開くウイルスが添付されていた。

警察庁の職員も,スピア攻撃のターゲットになった。狙われたのは生活安全局情報技術犯罪対策課の坂 明課長。坂氏が参加している外部の研究会の事務局から,開催通知を装ったメールが送り付けられた。内容は異なるが,警察庁の別の職員もスピア攻撃と見られる不審なメールを受け取っている。

トレンドマイクロ アンチ・ウイルスセンターの岡本勝之ウイルスエキスパートは,「2005年後半からスピア攻撃が増えている。現在では1週間に10件程度のスピア攻撃の報告が届く。かなりの数の企業や組織が攻撃にさらされている」と深刻な状況を語る。

あらゆる壁が破られる

攻撃の手口は,フィッシング,未知のぜい弱性を突くウイルス,ボット(不正プログラムの一種)などの攻撃手法を総動員し,さらに洗練した悪質なものだ。

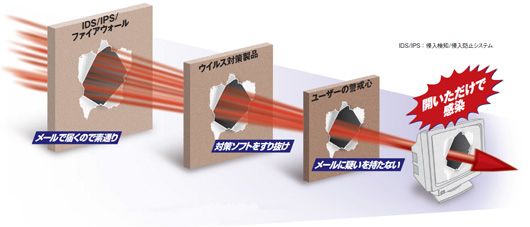

企業ユーザーはこれまで,イントラネットやDMZ(非武装セグメント)にあるサーバーやパソコンへの攻撃を防ぐため,対策を講じてきた。既にほとんどの企業は,ファイアウォール,IDS/IPS(侵入検知/侵入防止システム),ウイルス対策製品を導入しているはずだ。最新のセキュリティ・パッチを適用する仕組みを用意している企業も多い。「不審な添付ファイルは開かない」といった警戒心も根付きつつある。

しかし,スピア攻撃はこうした壁をことごとく突き破る(図2)。知人や取引先,上司を装ってメールを送付。修正不能な新しいぜい弱性を悪用してウイルスに感染させ,機密情報を盗み出す手先となるボットを忍び込ませる。こうなると,あとは犯罪者の草刈場だ。

|

| 図2●スピア攻撃は企業のセキュリティ対策をことごとく突き破る [画像のクリックで拡大表示] |

「定石」とされるセキュリティ対策は全く効果がない。攻撃の始まりはメールだからファイアウォールやIDS/IPSでは止められない。ウイルス対策ソフトも未知ウイルスを検出できない。ピンポイント攻撃だからベンダーがウイルスやボットの検体を集めることさえ困難。ボットは犯罪者がパソコンを遠隔操作できるようにする仕組みを持つが,この通信はイントラネット側から開始されるため,ファイアウォールをすり抜けてしまう。

専門家は,「スピア攻撃は見付かれば運が良かったというほど発見は難しい」(インターネット セキュリティ システムズの高橋正和最高技術責任者),「決定的な対策はない」(ラックSNS事業本部セキュリティプランニングサービス部の新井悠担当部長)と白旗を揚げる。現場のシステム担当者も「攻撃がどんどん洗練され,検知は困難。最近,対策を取ることの無力感に襲われている」(理化学研究所情報基盤センターの渡辺勝弘技師)と嘆く。