小林:××社は今のところどんな対応をしている? アクセスが困難になっている以外に顧客情報が漏洩したといった問題は発生していないのか。

山下:その点を含めて現在詳細を調査中です。

|

数分後、××社から報告があった。

山下:部長、××社からの報告がありました。通信内容自体は正常で、主に米国にある多数のパソコンなどから大量のアクセスを受けている状態です。幸いなことにサーバーのコンテンツや顧客情報に問題は発生していないようです。

小林:そうか…。つまり正規のアクセスである可能性もゼロではないということだな…。でも、とにかく今の状況では、それらのアクセス数が極端に多いアクセス元からのアクセスを制限するしかなさそうだな。

山下:了解しました。早速そのように××社に指示します。

小林:とにかく情報漏洩だとかデータの改ざんがなくて良かった…。

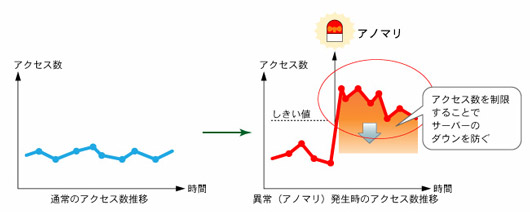

サーバーに異常に大量のアクセスが来たときに、それが単なる正規のアクセスが集中しただけなのか、DDoS攻撃なのかは区別が難しい。今回は、通常考えられない海外からのアクセスが多いといった事実に基づく「いろは物産」の判断があって、はじめて通信の制限という対策を講じることができた。

Webサーバーの管理をデータ・センターに委ねているとしても、サーバーを管理しているサービス・プロバイダは、原則としてユーザーからの指示なしに通信を制限したり遮断したりしない。オンライン・ショッピング・サイトへのアクセスを制限したり遮断したりするのは、「顧客サービスの制限、停止」を意味する。制限や遮断は、ユーザーが状況を充分に分析し、判断した上で、指示する必要がある。この判断はCIO の任務である。

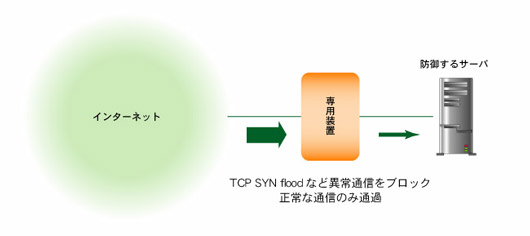

ただし、DDoS 攻撃の可能性が極めて高い状況で判断や指示を待って対策していては、対策までに余計な時間がかかってしまう。そこで、サービス・プロバイダとの契約の中で、あらかじめ「どのような通信については制限する、または遮断する」という条件を明確に記しておき、ユーザー側の判断を待たずに対応できるものについてはサービス・プロバイダに対応してもらうとよい。例えば、「TCP SYN flood」など通信内容自体が異常なものについては無条件に遮断する。サービス・プロバイダが全面的に信頼できるなら、「サービス・プロバイダがDDoS と判断したもの」という条件で制限したり遮断したりしてもらうという契約もあり得る。

ただし、しかしもちろんこれで全ての状況に対応できるわけではない。ユーザ側に判断が求められるケースも必ず存在するということを忘れてはならない。

|