ポイント●キーロガーとは,ユーザーがパソコンに打ち込んだ文字などの情報を記録するツールのこと。ウイルスなどと併用してユーザーに気づかれないようにインストールしておき,IDやパスワードなどを詐取するのに利用される●スニファリングとは,LAN内を流れるパケットを盗聴する手法のこと。盗聴そのものを完全に防止するのは難しいため,VLANを利用して適切にネットワークを構成したり,やり取りするデータを暗号化して対策する ●ウォードライビングとは無線LANアクセス・ポイントを調査すること。比較的容易に実施でき,調査していることを管理者に悟られにくい |

|

前回に引き続き,情報収集に関する手法について見ていきます。今回紹介するのは「キーロガー」「スニファリング」「ウォーダイヤリング」「ウォードライビング」です。

キーロガーとは

キーロガーとは,ユーザーがパソコンに打ち込んだ文字を記録するツールのことです。ただ単に打ち込まれた文字を記録するだけではなく,実行したアプリケーションを合わせて記録できるものなど,いろいろな種類があります。

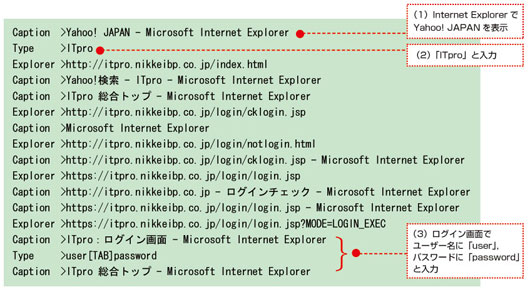

ここでは,KeyLogger※1というフリーソフトを例に見てみましょう(図1)。

実際にKeyLoggerをインストールしたパソコンで以下のような操作を実行しました。

- Internet Explorerを起動してYahoo! JAPANにアクセス

- 「ITpro」という文字を打ち込んで検索

- ITproページにアクセスし,ユーザー認証画面でユーザー名:user,パスワード:passwordを入力

|

|

| 図1●キーロガーで取得したのログの例[画像のクリックで拡大表示] |

(1)で示している部分は,「Internet ExplorerでYahoo! JAPANを表示」という記録です。(2)では,キーボードで打ち込んだ文字列「ITpro」が記録されています。(3)では,ITproのログイン画面で,「user」「TAB」(パスワードのテキスト・ボックスに移動するため)「password」と,打ち込んだ文字列が記録されています。

このようにキーロガーは,ユーザーの作業内容や,入力した文字を記録することができ,詳細な作業記録を残すことができます。悪意のある第三者は,ウイルスを利用してこのようなアプリケーションをターゲットのパソコンにインストールします。また,便利なアプリケーションを装ってユーザーの意思でインストールさせて,その裏側でキーロガーの機能を動作させることもあります。そして,ログを不正に取得します。ホテルのロビーにあるような誰でも利用できるコンピュータにキーロガーをインストールしておいて,不特定多数のユーザーの情報を入手するようなケースもあります。

このため使う側(ユーザー側)としては,ウイルス対策をしておいたり,信頼のおけないアプリケーションを気軽にインストールしないように普段から注意しておくのはもちろんのこと,外出先の誰もが利用できるパソコンでクレジットカード番号などの重要な情報を打ち込んだりしないように気をつけておく必要があります。

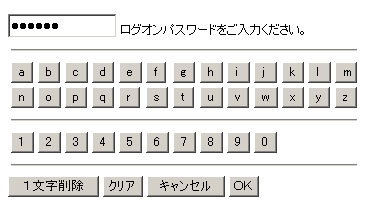

ところで,オンライン・バンキングなどの認証ページではパスワードを打ち込む際に,ソフトウエア・キーボード(図2)を使わせるようになっていたりします。これはキーロガーに対する対策です。キーボードから直接文字を打ち込まずにマウスのクリックでパスワード情報を入力することになるため,万が一キーロガーが仕込まれていたとしても入力情報がログに残りません。

|

|

| 図2●ソフトウエア・キーボードの例 |

スニファリングとは

スニファリングは,LAN上を流れるパケットを盗聴する手法のことです。この連載でも何回も出てきました。LANを流れているパケットをキャプチャして内容を解析することにより,いろいろな情報を入手することができます。パケットをキャプチャするアプリケーションは色々ありますが,その中でもスニファ(Sniffer)という有名なアプリケーションがあり,ここから命名されています。

例えば,電子メールのセキュリティの回で見たように,暗号化していない場合は受信メール・サーバー(POPサーバー)への認証IDとパスワードは丸見えです。VLANなどを利用してネットワーク構成を適切にすることによって第三者に盗聴されにくくすることはできますが,盗聴そのものを完全に防止することは難しいです。このため,特に重要な通信に関しては,盗聴されても大丈夫なように,やり取りするデータ暗号化する必要があります。

なお,同じ盗聴でも,電話を盗聴する手法は,「ワイヤータッピング」と呼ばれます。

ウォーダイヤリングとは

ウォーダイヤリングは,公開されていないダイヤルアップ回線,例えばRAS(リモートアクセス・サービス)につながる電話番号を調査する手法です。公開されている代表電話番号を元に,その周辺の電話番号を連続して調査したりします。

ターゲットの社内ネットワークにアクセスを試みる場合,インターネット経由だと通常はファイアウォールなどがあるため侵入が困難です。ところが,RASの場合は電話番号,アクセスID,パスワードが入手できれば,そのまま社内LANにアクセスできる可能性が高いため,侵入者にとって狙いどころとなります。

対策としては,正規利用者のアクセス端末を限定し,発信者番号を確認するようにしたり,コールバック(アクセス要求を受けたらいったん電話を切り,サーバー側からあらかじめ登録してあるユーザーの電話番号にかけ直す)するようにしておくなどの方法があります。

ウォードライビングとは

ウォードライビングは,無線LANのアクセス・ポイントを調査する手法のことです。無線LANアクセス・ポイントを調査するアプリケーションを動作させたノート・パソコンを持って自動車で走り回り,情報を得るイメージからウォードライビングと呼ばれています。

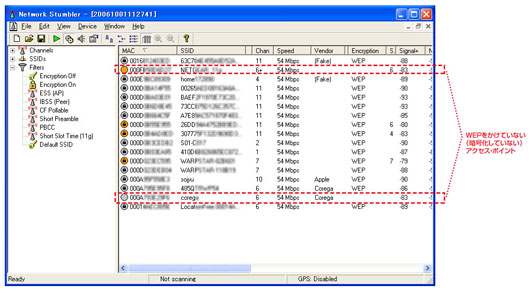

無線LANカードを搭載したノート・パソコンに,Network Stumbler(ネットスタンブラー)※2という無線LANアクセス・ポイントの情報収集ツールをインストールして動作させてみました(図3)。

|

|

| 図3●ウォードライビングに使われたりするNetwork Stumbler(ネットスタンブラー)[画像のクリックで拡大表示] |

このように,範囲内にある無線LANアクセス・ポイントのMACアドレスや,ESSID(SSID),利用チャネル,WEP(暗号化)の有無などの情報を得ることができます。

無線LANアクセス・ポイントもRASと同じように,そのまま社内LANにつながれているケースが多く,攻撃者にとっては侵入に成功すると大きなメリットが得られます。また,手軽に実施できるうえ,調査していることを管理者に知られることはほとんどありません。

逆に管理者の立場で考えると,無線LANアクセス・ポイントの設置は,より注意が必要ということになります。無線LANセキュリティの回で勉強したように,暗号化や認証は適切に実施しておくほか,このようなツールで極力見つけられにくくするために,ESSIDを通知しない機能(ESSIDステルス機能などと呼ばれます)を利用するようにします。