情報漏えい対策やネットワーク境界の防御,通信経路の暗号化などのセキュリティ対策は,多くの企業が導入・実施しています。しかし,セキュリティ上のリスクをゼロにすることはできません。発生が予想されるリスクを,いかにして許容範囲に抑えるかが情報セキュリティの課題です。

リスクを抑えるには,情報セキュリティのポリシーやルール,管理体制などを整備します。その上で,管理目標を達成するための具体的なセキュリティ制御を漏れなく実施することが重要です。

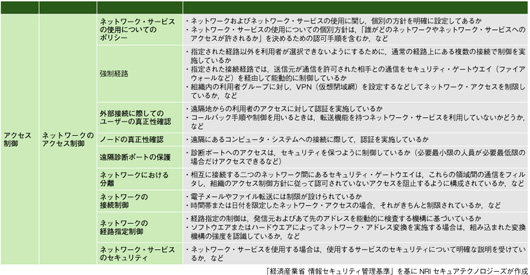

セキュリティの制御を適切に実施するために,公的機関が公開している資料などをチェックに利用することを検討してもよいでしょう。例えば,経済産業省が公開している「情報セキュリティ管理基準」に,JIS X 5080(ISO/IEC 17799)*をベースにした具体的なコントロールの項目が記載されています(表1)。

|

| 表1 情報セキュリティ管理基準におけるコントロールの例(「ネットワークのアクセス制御」だけを抜粋) 「経済産業省 情報セキュリティ管理基準」を基にNRIセキュアテクノロジーズが作成 [画像のクリックで拡大表示] |

攻撃者の視点で自社のセキュリティを確認

オペレーション・セキュリティという考え方に基づいて,自社のセキュリティ対策状況を確認することも有効です。これは,敵対者に利用される恐れのある重要情報の特定と,その情報の利用を阻止するための分析プロセスを指します。業務を敵対者の視点で検証し,何を利用でき,何を取得できるかを突きとめ,対抗手段を講じます。この分析プロセスにより,一見重要ではないように見える情報も,実は保護する必要があると再認識できます。

具体的な検討手順として,まずは組織外の人間の目で見て,重要な情報やリソースが何で,組織内のどこにあるのかを特定します。もし組織外の第三者がこの情報にアクセスし入手できることが分かったら,それは自社にとって脅威となるかどうかを検討します。脅威になり得るのであれば,次はそれが現実となる可能性がどの程度かを検討します。この検討過程で,どれだけの防御機能が働いているかを確認できます。その後,脅威を排除または軽減するための費用対効果を検討し,必要な手段を講じます。

このプロセスは,通常,情報資産の洗い出しとリスク分析と言われるものですが,敵対者の思考で再確認するところがポイントです。個人情報など誰が考えても重要な情報は,それなりの対策が施されているでしょう。一方組織内の人間が考える他愛のない情報は,多くの場合対策がなされていません。それが部外者には有益なこともあるのです。

情報は1カ所にはとどまらない

人事情報や顧客情報などを格納したデータベースは,厳重に保護していることでしょう。しかし,そのバックアップやテープ,ログなども同じ運用がなされているでしょうか。

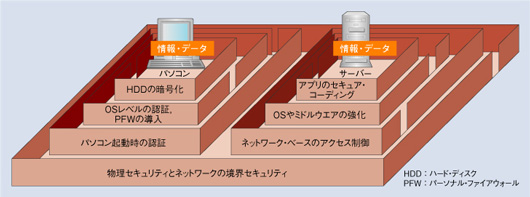

いうまでもなく,情報資産は活用されることで利益を生みます。活用するということは,組織の内外を絶えず流動しているということです。ここで重要なことは,情報資産がどのような局面にあっても,一定以上のセキュリティを確保すること。それには多層防御*の考え方が有効です。たとえ1カ所にセキュリティ・ホールがあっても,それを補完する次の対策が何重にも施された状態を指します。

例えば,ノート・パソコンの盗難防止策を想定してみましょう。まず第三者に使われないように,パソコンの起動時認証を実施します。さらに盗まれたパソコンからハード・ディスクを抜き取られるケースも考え,ハード・ディスクの暗号化ツールも導入します。このように,2重,3重の対策で防御するのです(図1)。

|

| 図1 守るべき情報資産はいくつものセキュリティを組み合わせた「多層防御」で保護 [画像のクリックで拡大表示] |

多層防御の最大のメリットは,一つひとつの対策にコストをそれほどかけなくても,総じてセキュリティが確保されることです。守るべき情報に対して主要なソリューションを導入し,万が一それが破られた場合でも,補完する対策が何重にも張り巡らせてある状態が理想です。

|

|