迷惑メールが社会的な問題になってきた。大事なメールは埋もれて手間がかかり,サーバー・ダウンにもつながる。楽観できるような状況ではなく,早急に対策を講じる必要がある。ただし,迷惑メールを完全に排除できる「特効薬」はない。新しい対策法を積極的に採用し,継続して取り組むことが重要になる。

深刻な問題になっている迷惑メール。迷惑メールは,さまざまな被害をもたらす(図1[拡大表示])。ユーザーはメールの確認や削除に手間がかかり,業務の生産性が低下する。1~2通であれば気にならないかもしれないが,数十~数百通といった量になると重要なメールが埋もれてしまう。

この結果,メール・サーバーの管理者はユーザーの苦情処理に追われることになる。迷惑メールの量が多くなると,メール・サーバーの負荷が高くなってメールの送受信が遅延し,最悪の場合はメール・サーバーがダウンすることもある。ネットワーク回線やディスクを無駄に消費することになり,「不必要な投資が増える羽目になる」(トレンドマイクロ マーケティング統括本部 プロダクトマーケティンググループ プロダクトマーケティング課 プロダクトマーケティングマネージャー 神田貴雅氏)*4。ここでは,具体的な対策と,現状の課題を見ていくことにしよう。

検知技術は複数手法の併用が主流

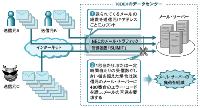

対策の基本は,迷惑メールを判別してユーザーに送信しないようにする「フィルタリング」である。フィルタリングを実施する場所は,(1)外向けのメール・サーバー,(2)内向けのメール・サーバー,(3)クライアント側のメール・ソフトの3カ所がある(図2[拡大表示])。どの場所で対策を実施するかで効果は大きく変わってくる*5。(1)で対策を実施すれば(2)や(3)の負担を減らすことができるが,(3)で実施した場合はユーザーに迷惑メールが届いてしまうので効果はほとんどなくなってしまう。できればメールの出入り口となる(1)で対策を実施したい。

4つの手法を併用してブロック

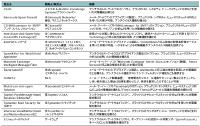

迷惑メールのフィルタリング機能を搭載した製品は数多くある(表1[拡大表示])。メール・サーバーやアンチウイルス・ゲートウエイが標準で備えていたり,オプションで提供していたりする*6。迷惑メール対策に特化したアプライアンス製品も登場している*7。

これらの製品では,さまざまな手法を併用して迷惑メールをチェックする。「単一の手法に頼っていると,それをかいくぐられたら終わり。複数の判断基準を併用することで検知率を高める」(マクニカネットワークス プロダクトマーケティング3部 第1課 主事 渋谷勝則氏)のが狙いである。

多くの製品で採用している手法が,(1)ブラックリスト,(2)特定文字列の有無,(3)シグネチャ,(4)ヒューリスティック分析——によるチェックである(図3[拡大表示])。

(1)は,迷惑メールを送信するメール・サーバーのブラックリスト(IPアドレスのリスト)を使い,送信元メール・サーバーのIPアドレスと比較する。一致した場合はメールの受信を拒否する。ユーザー自身が登録して利用するブラックリストと,ブラックリストの提供サイトにその都度問い合わせる「リアルタイム・ブラックリスト(RBL)」がある*8。

(2)特定文字列の有無は,コンテンツ・フィルタリングと同様の仕組みである。「From:」「To:」「Subject:」などのヘッダーや本文に,あらかじめ指定した文字列が含まれていた場合は迷惑メールと判断する。単純に文字列が一致するかどうかをチェックする製品が多いが,正規表現でチェックできるものもある。

(3)シグネチャは,迷惑メールの本文をハッシュ化(一種の符号化)したシグネチャを作り,受信したメールと比較する方法。アンチウイルス・ソフトのパターン・ファイルと似たような原理である。迷惑メールと断定したメールからシグネチャを作成しているので,誤検知が少ない*9。

(4)ヒューリスティック(Heuristic)分析は,ベンダー独自のルールに基づいてメールを解析し,“スパムらしさ”のスコアを算出する方法。例えば,「moneyという単語が10個以上含まれていた場合は+5点」「moneyとdollarの両方の単語がそれぞれ10個以上含まれていた場合は+7点」「URLが10個以上含まれていた場合は+3点」などのルールを適用する。算出したスコアが設定した値を上回った場合に迷惑メールと判断する。

ベイジアン分析やURL確認も

このほか,各ベンダーではさまざまな手法を取り入れている。中でも多いのがベイジアン分析である。ベイジアン分析では迷惑メールと非迷惑メールに含まれる単語をそれぞれ切り出し,出現頻度から単語ごとの迷惑メールの確率を算出しておく。例えばmoneyという単語が含まれたメールが迷惑メールである確率は65%,同様にdollarという単語が含まれた場合の確率が70%などだ。これを基に受信したメールの内容を分析し,moneyとdollarの両方が含まれているので迷惑メールの確率は75%といった判断を下す。

最近は,迷惑メールに含まれているURLをチェックする機能を備えた製品も増えてきた。迷惑メールの送信者は,受信者を自分のサイトに誘導しなければならないため,メールの中にURLを記述していることが多い。そこで,迷惑メールに含まれているURLをデータベース化し,同じURLが含まれていないかどうかをチェックする。

ほかにもいろいろある。米IRONPORT SYSTEMSは,「SenderBase」と呼ぶメール配信者の評価サービスを実施している。メール配信量や苦情情報,ブラックリストやホワイトリストへの登録状況などを基にメール配信者の評価を−10~+10のスコアとして提供する*10。同社の製品では,このスコアに基づいてフィルタリングを設定できる。

米Mirapointは,「MailHurdle」と呼ぶ機能で迷惑メールの受信を減らす。具体的には,初めてメールを送信してきた相手には,常にメール・サーバーがビジーであることを伝え,「一時受信リスト」に登録する。メールを再送してきた場合は,その送信者を「受信情報リスト」に登録してメールを受理するというもの*11。「迷惑メール送信者の多くはメールを再送しない」という特徴を逆手にとった手法で,「米国の大学で実施した実証実験ではこの機能だけで約80%の迷惑メールを排除できた」(ミラポイント ジャパン ビジネス デベロップメント エグゼクティブ 東藤貴子氏)としている。

設定や管理機能に差

製品ごとの違いは迷惑メールの検知機能のほか,設定や管理機能にも見られる。まず迷惑メールと判定するしきい値の設定範囲が製品ごとに異なる。米McAfeeの製品が15段階,米Symantecの製品が5段階,米TrendMicroの製品が3段階といった具合だ。

迷惑メールと判断した場合の処理方法も各製品で微妙に異なる。主な処理方法は,(1)TCP/IPレベルでの拒否(通信をRESETする),(2)SMTPレベルでの拒否(500番台のエラー・コードを返す),(3)一度メールを受け取ってから破棄する,(4)特定のメール・アドレスに転送する,(5)特定フォルダに隔離する,(6)Subjectに特定の文字列を挿入する*12——など。しかし,製品によっては一部の処理方法しか実現できなかったり,同じ機能でも実現できるレベルに差があったりする。こうした設定の違いは,後述する運用面で重要になってくる。

一方,管理面では,メールの送受信状況などの統計情報をWebブラウザ経由で確認できるようにしている製品が増えている(画面1[拡大表示])。米Barracuda Networksや米IRONPORT SYSTEMSの製品がこうした機能を備える。

メールの流量を制限する

フィルタリング以外にも重要な対策がある。メール・サーバーの処理能力を超える大量の迷惑メールが送られて来ると,メールの配信処理に遅延が生じ,最悪の場合はサーバーがダウンする恐れがある。迷惑メールが少ないと安心していても,いつ自社が標的にされるか分からない。大量のメールを送り付けることで有効なメール・アドレスを収集するドメイン・ハーベスト・アタック(DHA)を受けると,数万~数十万単位のメールが一気に送られてくることになる。

このような場合に有効なのが,メールの流量制御だ。KDDIが提供する企業向けのメール・ホスティング・サービスでは,迷惑メールによるバースト的なトラフィックを抑えるため,NECのメール・トラフィック制御装置「SLIMIT」を導入した(図4[拡大表示])。SLIMITは送信元のメール・アドレスとIPアドレスごとにメールの通数やセッション数をカウントする機能を備える。一定時間当たりのメールの通数やセッション数があらかじめ設定したしきい値を超えた場合は,処理を遅らせたり,再送を要求したりすることが可能*13。同社ではこの機能を利用してメール・サーバーの負荷を軽減させるようにしている。

このほかにメールの流量を制限する機能を備えた製品としては,米Sendmailの「Flow Control Filter」がある。一定時間当たりのメッセージ数やサイズ,存在しないユーザーへのメール送信数,同時セッション数などを監視し,しきい値を超えた場合は通信の拒否や再送要求が可能。米Barracuda Networksの「Barracuda Spam Firewall」も,一定時間当たりのメール受信数を制限する機能を備える。