ポイント●RADIUSはダイヤルアップ接続などのリモート・アクセスで利用される認証情報を一元管理するためのしくみである●RADIUSの持つAAAサービスとは,「認可」「認証」「課金」のことである ●無線LANなどで使われているIEEE802.1Xは,RADIUSを利用している |

|

RADIUS(remote authentication dial in user service)はリモート・アクセスにおける認証情報を一元管理するしくみで,ラディアスあるいはラディウスと呼ばれています。名前にあるように,ダイヤルアップ接続時に使われる認証情報を管理するための仕組みとして考え出された技術です。今回は,このRADIUSの特徴や仕組みを学んでいきましょう。

認証情報をアクセス・ポイントで個別管理していると・・・

ダイヤルアップ接続でインターネットを利用する際は,自宅のパソコンから最寄りのアクセス・ポイントまで電話をかけ,PPPなどを利用して認証を受けることでサービスが利用できるようになります。この時,「アクセス・ポイントが1カ所で,サーバーが1台だけ」のような規模の小さなプロバイダでしたら,ユーザーの認証情報をアクセス・ポイントのサーバーに保存して運用できます。

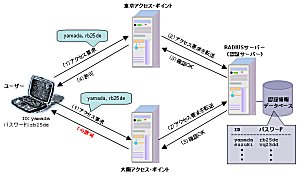

図1 1カ所のアクセス・ポイントに認証情報を格納していると,同じプロバイダでも別のアクセス・ポイントからはサービスが利用できなくなる [画像クリックで拡大表示] |

このようにサーバーやアクセス・ポイントが複数あるケースでは,認証情報をどこでか一元管理しておく必要があります。もし,東京のアクセス・ポイントに認証情報を置いていたとしましょう。すると,大阪のアクセス・ポイントに接続しても認証情報がないので,アクセスが拒否されてしまいます(図1)。

認証情報を一元管理し,ほかからは参照させる

図1のようでは,「我が社のアクセス・ポイントでしたら,どの拠点に接続しても利用できます」といったサービスを提供できません。アクセス・ポイントごとにIDとパスワードを個別に発行すれば何とかなるかもしれませんが,それではあまりにも不便です。

図2 RADIUSサーバーをおき,認証情報を一元管理することにより,同一ユーザーが別のアクセス・ポイントからもサービスを利用できるようになる [画像クリックで拡大表示] |

RADIUSの仕組みを利用して認証する場合の流れを確認しておきましょう。ユーザーがアクセス・ポイントにアクセスして物理的なコネクションを確立すると,ユーザーはアクセス・ポイント(アクセス・サーバー)に認証情報を送ります[図2(1)]。これを受けたアクセス・ポイントがユーザーの認証情報をRADIUSサーバに送ります(2)。そして認証情報が正しければRADIUSサーバーがアクセスを許可します[(3)と(4)]。このあと,ユーザーはサービスを利用できるようになります(インターネットにアクセスできるようになります)。

AAAサービスとは

RADIUSが持つ機能として,「AAAサービス」という言葉があります。そのうちの二つのAの意味は以下の通りです。

|

A:Authentication(認証)

A:Authorization(認可) |

さて,もう一つのAですが,何だか想像できるでしょうか? 答えは以下のようになります。

|

A:Accounting(課金) |

ということで,RADIUSにはアクセス可否の判断と,どんなサービスに対して許可するか,という機能のほか,「どれくらい使ったか」をチェックする機能も盛り込まれています。

なお,RADIUSに関してさらに詳しく知りたい方は, RFC2865(課金機能に関してはRFC2866)を参照してみて下さい。

RADIUSとIEEE802.1Xの関係

最後にもう一つ,RADIUSとIEEE802.1Xの関係を確認しておきましょう。IEEE802.1Xは,LANへ接続してくるユーザーを認証するための仕組みです。この仕組みでもRADIUSが利用されています。例えば無線LANのアクセス・ポイントを経由して社内LANを利用する場合,関係者以外の利用を禁止するために,アクセス・ポイントでユーザーを認証する必要があります。しかし,社内LANに複数の無線LANアクセス・ポイントがあり,ダイヤルアップ接続と同じように認証情報を個々のアクセス・ポイントに持たすと,社内を移動して別のアクセス・ポイントから利用する,というような使い方ができなくなります。

このような場合にIEEE802.1Xを使うと,一元管理されている認証情報を複数のアクセス・ポイントが参照することで,ユーザーはどのアクセス・ポイントにつないでも認証を受けられるようになります。このとき,アクセス・ポイントと認証サーバーの間ではRADIUSの技術が使われています。

なお,IEEE802.1Xは無線LANだけでなく,検疫ネットワークなど,有線LANでも利用されています。