サイバー攻撃を早期に発見するためのセキュリティ製品「SIEM」への関心が高まっている。攻撃を完全に防ぐことが難しい中、不審なアクセスを検知し初期段階で対策を取る重要性が認識され始めたからだ。ベンダーは、サーバーなどのログ分析に加え通信内容も分析対象に加えたり、処理を高速化したりする機能向上を競っており、検知能力が急速に高まってきた。

企業を標的にしたサイバー攻撃が後を絶たない。電力などインフラ企業やハイテク、軍需産業に加え、最近はサービス業やネット企業への金銭目的とみられる攻撃が目立ってきた。

カルチュア・コンビニエンス・クラブ(CCC)は2013年4月5日、同社が運営する「Tポイント」の会員用サイトで不正ログインにより、ポイントをプレゼントできるギフト機能が229件、不正使用されたと公表した。4月には検索サイト「goo」を運営するNTTレゾナントや電子書籍サービスのイーブックイニシアティブジャパンも不正アクセスの被害を公表。ネット大手のヤフーもIDやパスワードを盗み出そうとする攻撃を受け、情報が流出する間際で食い止めたという。攻撃を受けることを前提にした対策が、幅広い業種で必要になっている。

欧米先行、日本でも普及の兆し

サイバー攻撃対策の難しさは、「どうしても攻撃者が有利になり、防御力の強化だけでは被害を食い止められない」(ガートナージャパンの礒田優一主席アナリスト)ことだ。様々な手法を駆使し、攻撃者はセキュリティの穴を見つけるまで執拗に攻撃を続ける。

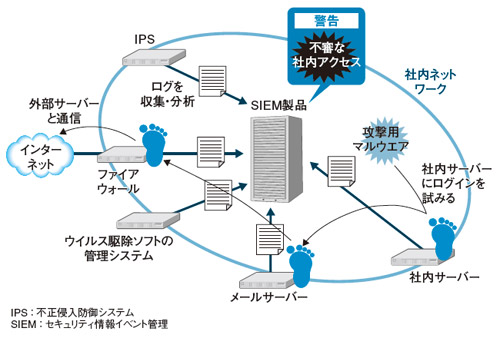

防御を固めるだけでなく、攻撃者が社内システムに侵入した痕跡から即座に対策を打つことが必要となる。SIEM(セキュリティ情報イベント管理)はその起点となる、侵入を早期に発見するための製品だ。サーバーやセキュリティ製品が生成するログを収集して分析し、社内ネットワーク内での不審なアクセスや通信をあぶり出して警告を出す(図1)。

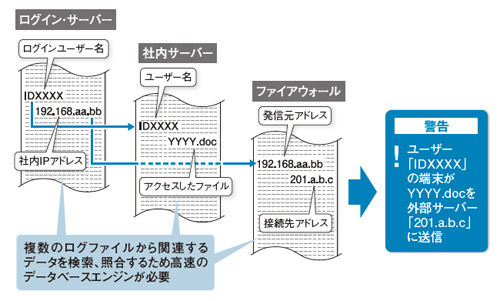

警告対象になる活動の一例が、認証用サーバーなどで何度もログインに失敗しているケースである。ログからこの痕跡を見つけたら、この端末のログインIDやIPアドレスなどを検索キーにして、社内サーバーやファイアウォールなどのログと突き合わせる。

「社内サーバーに片っ端から接続を試みている」「ファイルを外部に送信してる」など、この端末のより詳しい活動状況が分かり、深刻度や緊急度に応じた警告が出せる(図2)。この例のような活動は、端末が巧妙なマルウエア(不正ソフト)に感染したか、社員が不正行為を働いている疑いがある。社内PCを踏み台にした攻撃だけでなく、ログ分析の設定次第でWebサーバーの脆弱性を突いた侵入なども検知できる。

SIEMは2000年代中ごろ、上場企業に内部統制ルールが義務付けられたことで、社内システムへの不正アクセスを監視し、レポートを生成するツールとして注目を集めた。しかし導入は一部企業に限られ、活用の場があまり広がらなかった。