ログインの失敗件数がいつもより多いな──。2013年4月1日夜、ポータルサイト「goo」を運営するNTTレゾナントの運用担当者が、ユーザー認証に使われるgooIDの異常に気がついた。不正なログイン要求は日常的に起きているのだが、「今回はその規模が大きすぎた」(NTTレゾナントの空一弘危機管理室長)。

システム部門がアクセスログを分析したところ、特定のIPアドレスから1秒当たり30件を超す機械的なログイン要求があったことを確認。「サイバー攻撃のターゲットにされていることは明らかだった」(同)。

それから30分後の同日12時には、空室長が「危機管理体制」の立ち上げを宣言。社長や役員のほか、広報、法務、サービス担当、カスタマーサポート担当、渉外担当などを招集した。

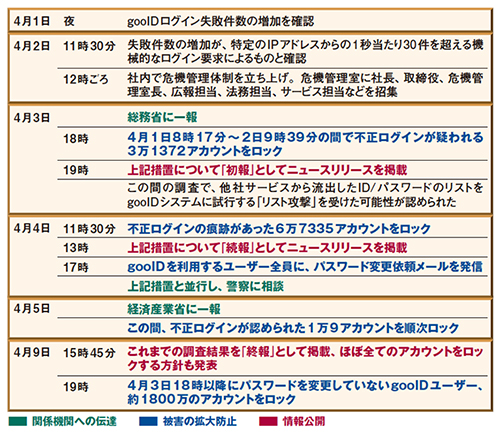

そして、危機管理チームは異例の決断をする。攻撃の手口や影響範囲が分からない状態だったが、アカウントのロックや攻撃を受けていることの公表に踏み切ったのだ(図1)。「原因究明を待っていたら被害は拡大する。ユーザーを保護できることは、少しでも早く実施すべきと判断した」(空氏)。

3日18時には、不正ログインが疑われる3万1372のアカウントをロック、19時には不正アクセスを受けたことを広く公表した。翌4日17時に、gooIDユーザー全員に対して、パスワード変更依頼のメールを送信。9日には、4月3日以降にパスワード変更をしていない全アカウント(約1800万ID)をロックし、パスワードを変更しないとサービスを利用できない処置を講じた。

こうした対策を打った結果、「個人情報の漏洩や金銭的被害などは確認できていない」(NTTレゾナント広報)という。同社は「セキュリティ事故は防げない」という前提で、危機管理体制を用意していた。もし、それがなかったとしたら、問題はもっと深刻化していただろう。

続発するサイバー攻撃

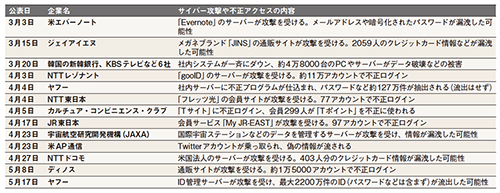

サイバー攻撃の脅威が急拡大している。2013年3月以降だけで、サイバー攻撃や不正アクセスといった「インシデント(セキュリティ関連の問題)」が国内外で10件以上も起きた(表1)。

ヤフーは5月17日、最大2200万件のIDが漏れた可能性があると公表した。その1カ月ほど前には、流出はしなかったもののパスワードなど約127万件が抽出されるインシデントが起きていた。

「JINS」ブランドでメガネを製造・販売するジェイアイエヌは、通販サイトが改ざんされ、2059人のクレジットカード情報などが漏洩した。ディノスの通販サイトでは、約1万5000アカウントで不正ログインが発生した。

これらの企業の多くは、セキュリティ対策を疎かにしていたわけではない。それでもサイバー攻撃や不正アクセスにより、事業に多大なダメージを受けてしまった。

サイバー攻撃による被害を抑えるために有効な策を素早く講じるには、私たちはサイバー攻撃に対する認識を根本から改める必要があるといえる。

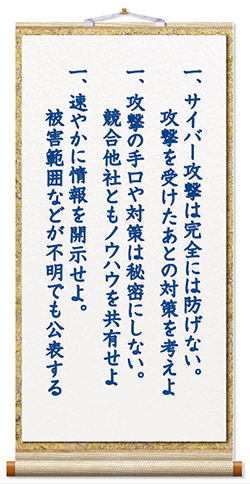

これまでのサイバー攻撃対策の常識は、「水際で完全に防ぐ」「被害を受けた攻撃の手口は企業秘密」「被害範囲などが分かってから顧客に伝達」だった。だが、今は違う。ユーザー企業やセキュリティベンダーなどの取材から浮かびあがってきたのが、三つの「新常識」だ(図2)。