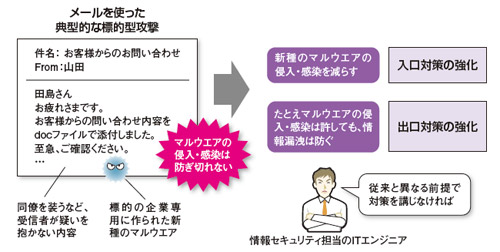

攻撃者が1社の企業に狙いを定め、多様な手口で新種のマルウエアを感染させる「標的型攻撃」。狙われたら防ぎ切るのは難しいという前提に立って、対策の見直しが進みつつある。マルウエアの侵入・感染を防ぐ「入口対策」にとどまらず、感染後の情報漏洩を防ぐ「出口対策」の強化が図られている。

「2012年に入ってから、ユーザー企業が標的型攻撃の対策に乗り出す動きが顕著になってきた」。マカフィーの松久育紀氏(マーケティング本部 プロダクトマーケティング部 スペシャリスト)はこう指摘する。

標的型攻撃とは、悪意を持った攻撃者がそれぞれ1社の企業(あるいは公的機関・団体)に狙いを定め、時間と手間を掛けてマルウエア(ウイルスなどの不正プログラム)を侵入させ、機密情報を盗み出そうとするもの。「数撃てば当たる」の考えで手当たり次第に仕掛けるこれまでの攻撃とは異なり、攻撃者が新種のマルウエアを用意し、それをターゲットの企業に合わせた手口で侵入させるのが特徴である。

三菱重工や衆議院の事件が契機に

国内で標的型攻撃が注目され始めたのは、2011年後半のこと。2011年9月から10月にかけて、三菱重工業など防衛産業のメーカー数社、さらに衆議院内のシステムが標的型攻撃を受けていたことが、続けざまに明らかになった。

これらの事件によって標的型攻撃の脅威が広く認知され、その後「旧来のセキュリティ対策では標的型攻撃を防げない」という危機感が広がった。

ここでいう旧来のセキュリティ対策とは、インターネットと社内ネットワークの間に置くゲートウエイサーバーや、PC端末/サーバーで動作させるマルウエア対策ソフトを使い、パターンマッチングで既知のマルウエアを検知・駆除することを指す。これまで新種のマルウエアは、たくさんの企業や個人へ一斉に送りつけられた。そのため、世界中にアンテナを張り巡らしたセキュリティ対策ソフトベンダーが新種のマルウエアをいち早く捕捉し、定義ファイルを作って全ユーザーに配信するという仕組みが有効だった。

しかし、攻撃者がターゲットごとに新種のマルウエアを作成する標的型攻撃では、この仕組みが機能しない。新種のマルウエアはターゲットにしか使われないので、セキュリティ対策ソフトベンダーによる捕捉が難しいからだ。つまり「パターンマッチングによるマルウエア対策では、標的型攻撃に対抗できない」(カスペルスキー マーケティング本部 本部長 田村嘉則氏)。

しかも標的型攻撃では、取引先や同僚を装ったメールに添付してマルウエアを送りつけるなど、あの手この手が用いられる。「手口が多様なので、マルウエアの侵入・感染を完全に防ぐのは難しい」(カスペルスキーの田村氏)。そのためユーザー企業は、“マルウエアの侵入・感染は防ぎ切れない”という前提に立って、セキュリティ対策を見直すことを迫られている(図1左)。